首页/话题/智能定位电话手表软件

智能手表将成为勒索软件的目标?如何恢复和防护勒索软件?

来自网络编辑:万哥12-18

赛门铁克日前发布公告称,经过多年的演进,勒索软件已经成为当今最主要的恶意软件类型之一,通过锁定电脑或对文件进行加密,从而对用户进行勒索。

根据赛门铁克安全大数据技术显示,勒索软件威胁已经蔓延至全球范围,在过去1年里,受勒索软件影响最严重的12个国家中有11个是G20组织的直接或间接成员国,其中受影响最严重的国家包括美国、日本、英国和意大利等。

随着可穿戴计算机和物联网等可连接设备的快速普及,勒索软件或将面临飞跃式的发展。赛门铁克的最新研究发现,当前勒索软件能够轻松从手机跨越至可穿戴设备,例如智能手表等。

何为勒索软件?

在26年前,勒索软件这一概念便已出现,首次被记载的勒索软件是1989年的AIDS trojan。该威胁由5?英寸软盘中的蜗牛邮件进行传播,通过加密电脑上的文件,要求用户支付解密费用。虽然AIDS trojan并非被认为是当今的勒索软件,但它却使用了如今常见的伎俩 对用户使用所谓未授权的软件所进行的惩罚。

即使AIDS trojan是首次出现的勒索软件,但实际上,误导应用(Misleading Applications)和后来出现的伪装杀毒软件(Fake AV)产品才是造成 数字勒索 趋势愈演愈烈的罪魁祸首。与勒索软件相同,误导应用和伪装杀毒软件的欺诈目的都是向用户进行金钱勒索。

误导应用流行于2005年,该应用向受害者报告虚假的电脑问题,随后要求他们支付购买软件的许可,从而对电脑问题进行修复。基于误导应用的欺诈手段,Fake AV在2008年和2009年开始流行,这些欺诈攻击试图说服用户其电脑受到恶意软件的入侵,欺骗用户付费购买假的软件许可。

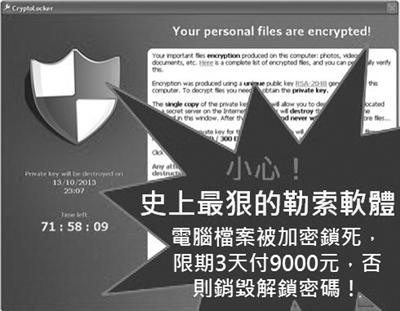

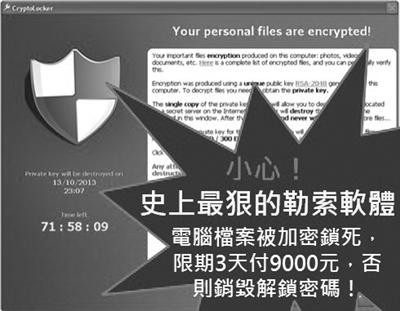

多年来,公众对误导应用和Fake AV逐渐有了更深入的了解。因此,在2011年和2012年之间,攻击者转而使用勒索软件作为网络犯罪活动的手段。初始,攻击者通过锁定勒索软件(Locker Ransomware)进行攻击,该攻击会锁定用户的电脑,使其无法正常使用,并要求用户通过付费解锁。但是从2013年开始,攻击者开始使用加密勒索软件(Crypto Ransomware)将电脑上的重要文件进行加密,并要求用户付费解密。

虽然使用不同的技术,但是无论是锁定勒索软件还是加密勒索软件都希望实现相同的目的 迫使受害者支付费用来重新获取原本属于他们的权限。

专家强调,相比加密勒索软件,锁定勒索软件更依赖于通过社会工程来说服受害者付费。锁定勒索软件经常使用执法型手段进行欺诈,例如通过貌似来自官方机构发来的通知指责受害者实施过严重犯罪,与此同时锁定受害者的电脑,并要求支付罚款以解锁系统。勒索软件甚至还会声称,如果受害者支付所谓的罚款,任何起诉的刑事指控都将被撤回。锁定勒索软件会使用官方执法形象和权威措辞,以说服受害者相信这些指控的合法性。

锁定勒索软件一般还会要求受害者使用货币支付凭单来支付赎金。受害者可以在当地实体店通过支付现金来购买付款代码。该付款代码可以用于在线购买物品和服务。通常来说,锁定勒索软件的平均勒索金额为200美元左右(1200元人民币)。

目前没有任何司法系统出台针对电脑犯罪的电子罚款的相关法律。对于任何定罪,司法系统有严格的证据收集规定,并需要在法庭上呈现后,再由司法部门判决。赛门铁克提醒用户,对于上述所说的警告或消息保持怀疑态度,因为这可能是欺诈行为的迹象。

那么,如果感染锁定勒索软件,赛门铁克建议用户切勿支付赎金,因为即使在支付后,勒索软件可能并不会解锁电脑。

同时,大多数的锁定勒索软件可以通过使用免费的病毒清除工具从被感染的电脑上清除,例如使用Norton Power Eraser 或 SymHelp。

智能手表将成为勒索软件的目标?

随着技术的发展,网络罪犯进一步扩展勒索软件可攻击的范围,例如蓬勃发展的娱乐、暖通空调、安全等领域的家庭技术。此外,交通工具也受到了影响,智能汽车也被发现容易受到黑客的攻击。

智能手表的发展受到大众的广泛关注。谷歌公司早在2014年便发布了首款Android Wear智能手表操作系统,而近期发布的Apple Watch又进一步促进了该领域的发展。智能手表创造了一个新兴的智能手表应用市场,并吸引了大量的开发人员。

Android Wear设备专为配合Android手机或平板电脑等功能丰富的设备而设计。无需额外操作,其操作系统支持现有的Android应用直接使用Android Wear设备中的某些功能。如果开发人员希望更好地利用小型可穿戴设备,他们可以专门编写相应的应用。

Android Wear 应用的安装流程可无缝完成,如果现有的Android移动应用包含或者专为Android Wear而创建的组件,应用将自动从移动设备被推送到Android Wear智能手表中。

由于勒索软件已经在Android移动设备之间传播,赛门铁克进行了一项测试,以了解Android Wear设备如何受到典型 Android 勒索软件的感染。来完成该测试,赛门铁克仅需将当前的.apk格式的Android勒索软件(Android.Simplocker) 重新打包到一个新的Android Wear项目中,并创建一个新的.apk文件。

以Moto 360智能手表为测试样本,当将其与Android手机进行配对后,并在手机上安装新的.apk 文件时,赛门铁克团队发现,手机如预期一样受到了勒索软件的感染。当智能手表与手机进行配对后,勒索软件也同时被推送到智能手表上。当勒索软件被安装到智能手表上后,如果用户被欺骗并认为它是一款有用的应用,则极可能运行该恶意软件。

恶意软件运行后,将导致智能手表无法使用。Simplocker可每秒钟检查勒索信息的显示,如果未显示,它将再次将勒索信息推送到屏幕上,这将阻止用户正常使用该设备。此外,Simplocker还可以对存储在智能手表SD卡上的多种文件进行加密。勒索可穿戴设备现象还产生了一个新的词语:ransomwear(可穿戴设备勒索软件)。

如何恢复和防护勒索软件?

Simplocker在智能手表上运行后,用户只能从配对的手机上将其卸载。如果能够被卸载,Simplocker也将自动从智能手表上被删除。如果无法将其卸载,用户可以将手机重置为出厂设置,并在智能手表上执行同样操作。值得注意的是,出厂重置选项只能通过手表菜单访问,但在Simplocker运行时则无法完成。

在以上测试中,赛门铁克发现,按住手表的硬件按钮30秒钟,设备将关闭。在设备重启和Simplocker再次运行之间,大约有20至30秒的时间窗口,用户可利用该时间启动出厂重置流程,对智能手表进行全面的清理。但是,手表上的所有文件都将会丢失,即使这些文件曾被勒索软件加密。

赛门铁克建议用户应采取基本的预防措施,以降低恶意软件在可穿戴设备上的感染风险,避免从未知或不信任的来源安装应用。

- 相关介绍

- 相关手表

- 相关资讯